Virus informatic

Virus informatic sau virus de calculator este un program malware de dimensiuni mici care în general se instalează singur, fără voia utilizatorului, atașându-se altor programe și poate provoca pagube atât în sistemul de operare cât și în elementele hardware (fizice) ale computerului.

În general, cei care concep viruși de calculator sunt programatori cu experiență și cunoștințe avansate în limbajul de programare pe care îl folosesc.

În ultimii ani, virușii de calculator au fost aproape complet înlocuiți de viermii informatici.

Sistemul de operare utilizat are un impact major asupra probabilității unei infecții locale sau la nivelul întregului sistem. Practic, orice sistem de operare este vulnerabil dacă permite unui program să manipuleze un alt fișier. Deoarece sistemele Windows dețin cea mai mare distribuție pe PC-uri, acestea sunt în prezent ținta principală a virușilor. Deși sunt cunoscuți peste 100.000 de viruși pentru sistemele Windows, numărul de viruși pentru Linux și Mac OS este mult mai mic.

Caracteristici

modificareScopul principal al unui virus de calculator este coruperea sistemului de operare și/sau distrugerea datelor. Ei pot infecta fișierele de date sau chiar sectorul de boot al unității hard disk.

Câteva dintre efectele pe care le generează virușii sunt:

- distrugerea unor fișiere

- modificarea dimensiunii fișierelor prin inserarea în acestea a întregului cod sau numai a unei părți speciale din codul său; modificările pot fi provocate nu numai programelor, ci și unor grupuri de programe.

- poate să recunoască dacă un program a fost deja infectat pentru a interzice o nouă modificare a acestuia

- ștergerea totală a informaților de pe disc, inclusiv formatarea acestuia

- distrugerea tabelei de alocare a fișierelor, care duce la imposibilitatea citirii informației de pe disc

- diverse efecte grafice/sonore, inofensive sau și dăunătoare

- încetinirea vitezei de lucru (utilă) a calculatorului, până la blocarea acestuia

- înmulțirea fișierelor până la umplerea memoriei

- ascunderea fișierelor și blocarea anumitor spații.

Clasificare

modificareVirușii informatici pot fi clasificați în mai multe categorii:

- Viruși software - afectează fișierele și programele aflate în memorie sau pe disc, inclusiv sistemul de operare sau componente ale acestuia. Virușii de fișiere se fixează de regulă pe fișierele cu extensia .BIN, .COM, .EXE, .OVL, .DRV, .SYS. Cei mai mulți dintre virușii de fișiere actuali sunt poliformi. Ei sunt codificați, conținînd doar o mică parte - modulul de decodificare - necodificată. În momentul activării virusului, modulul de decodificare intră în acțiune și decodifică restul virusului. Folosind un generator de numere pseudoaleatoare acest modul își schimbă algoritmul de codificare la fiecare infectare a unui fișier, modificînd modulul de decodificare (exemple: Sunday, Cascade.) La rândul lor, virușii de software pot fi:

- Viruși de boot - sunt printre cei mai vechi viruși de calculator. Se încarcă în memorie înaintea sistemului de operare, transferă conținutul de boot în alt sector, amestecă datele. Poate infecta orice partiție a hard discului. Nu sunt foarte frecvenți în prezent, afectează PC-uri vechi, cu floppy. (ex: Polyboot.B și AntiEXE, Form, Disk Killer, Michelangelo, Stone).

- Viruși de legătură - sau viruși de fișiere sunt cel mai frecvent tip de virus. Ei infectează fișiere executabile sau biblioteci de programe de pe un sistem de operare. Virușii de legătură nu modifică conținutul însuși al fișierelor executabile, însă alterează structura de directoare.

- Virus cu infecție multiplă - este un virus care infectează atât sectorul de boot, cât și fișierele executabile. Acest tip de virus se atașează la fișierele executabile, dar își plasează codul și în sistemul de operare, de obicei în MBR sau în sectoarele ascunse. Un virus cu infecție multiplă devine activ dacă un fișier infectat este executat sau dacă PC-ul este încărcat de pe un disc infectat (ex. Ghostball, Invader, Flip).

- Viruși de atac binar - sunt viruși care operează în sistemul "cal troian", conținând doar câțiva biți pentru a se putea lega de sistem, restul fiind de regulă mascat ca un “program neexecutabil”.

- Virus companion - este un virus care infectează fișiere de tip .EXE prin crearea unui fișier .COM având același nume și conținând codul viral. El speculează o anumită caracteristică a sistemului DOS prin care, dacă două programe, unul de tip .EXE și celălalt de tip .COM, au același nume, atunci se execută mai întâi fișierul de tip .COM.

- Virus polimorf - virus care se poate reconfigura în mod automat, pentru a ocoli sistemele de protecție. Virusurile polimorfe utilizează o metodă specială de codare sau criptare de fiecare dată când infectează un sistem. (ex: Satan Bug, Elkern, Tuareg, Marburg, Involuntary, Stimulate, Cascade, Phoenix, Evil, Proud, Virus 101, DMV, Nuclear, Word Concept).

- Virus detașabil - este un virus care se desprinde de fișierul infectat exact înaintea deschiderii sau execuției acestuia și se reatașează atunci când programul este închis sau se termină. Această tehnică numită stealth este foarte eficientă împotriva multor programe de scanare, deoarece programul de scanare va vedea un fișier „curat”.

- Virus morfic - care își schimbă constant codul de programare și configurare în scopul evitării unei structuri stabile care ar putea fi ușor identificată și eliminată.

- Virus parazit - este un virus informatic, care se atașează fie la începutul programului, fie la sfârșitul său, ori poate chiar să suprascrie o parte din codul programului. Virușii paraziți pot fi rezidenți și nerezidenți.

- Virus rezident - este un virus care se autoinstalează în memorie, astfel încât, chiar mult timp după ce un program infectat a fost executat, el poate încă să infecteze un fișier, să invoce o rutină de declanșare a unei anumite acțiuni sau să monitorizeze activitatea sistemului. Aproape toți virușii care infectează MBR-ul sunt viruși rezidenți (ex: CMJ, Meve, MrKlunky, Randex).

- Virus nerezident - este opusul virusului rezident. Virușii nerezidenți în memorie nu rămân activi după ce programul infectat a fost executat. Ei operează după un mecanism simplu si infectează doar executabilele atunci când un program infectat se execută. Acțiunea tipică a unui astfel de virus este de a căuta un fișier gazdă atunci când fișierul infectat se execută, să-l infecteze și apoi să redea controlul programului gazdă.

- Virus criptografic - un virus care se infiltrează în memoria sistemului și permite folosirea absolut normală a intrărilor și transmiterilor de date, având proprietatea că, la o anumită dată, se autodistruge, distrugând în același timp toate datele din sistem și făcându-l inutilizabil. Un astfel de atac poate fi activat sau anihilat de la distanță chiar de către emițător.

- Viruși hardware - care produc un atac strict orientat spre hardware (PDoS - Permanent Denial-of-Service) cum ar fi routere, module de memorie, placă grafică, și placă de bază, disc dur. Exemple de atacuri hardware:

- upgrade de firmware la o versiune greșită sau nevalidă în mod intenționat, ducând astfel la blocarea dispozitivului

- limitarea memoriei flash

- overclocking prin intermediul software-ului la placa grafică și placa de bază, care poate suprasolicita componentele

- blocarea hard disk-urilor din cauza anumitor comenzi neoficiale ATA

- reducerea vitezei ventilatorului pentru a cauza supraîncălzirea componentelor. [1][2][3] [4]

Istoric

modificare1949 Sunt puse pentru prima oara bazele teoriilor legate de programele care se autoreproduc cu mult mai mult .

1981 Virusii Apple 1, 2, si 3 sunt printre primii viruși "in the wild". Descoperiți în sistemul de operare Apple II, virușii se răspândesc în Texas A&M prin intermediul jocurilor piratate și altele.

1983 În teza sa de doctorat, Fred Cohen definește pentru prima oara formal un virus de calculator ca fiind "un program ce poate afecta alte programe de calculator, modificându-le într-un mod care presupune abordarea unor copii evoluate ale lor."

1986 Doi programatori, Basit si Amjad, înlocuiesc codul executabil din sectorul boot al unui floppy-disk cu propriul lor cod, care infecta fiecare floppy de 360 Kb accesat pe orice drive. Floppy-urile infectate aveau "© Brain" ca eticheta de disc (volume label).

1987 Scapă din lesă unul dintre cei mai cunoscuți viruși: Jerusalem. Activat în fiecare vineri 13, virusul afectează fișierele .exe și .com și șterge toate programele rulate în cursul acelei zile.

1990 Symantec lansează pe piața Norton AntiVirus, unul dintre primele programe antivirus dezvoltate de către una dintre marile companii.

1991 Tequila este primul virus polimorf cu răspândire pe scara largă găsit "in the wild". Virușii polimorfi fac că detectarea lor de către scanerele de viruși să fie dificilă, prin schimbarea modului de acțiune cu fiecare nouă infecție.

1992 Exista 1300 de viruși, cu aproape 420% mai multi decât în decembrie 1990. Previziunile sumbre ale virusului Michelangelo amenință colapsul a circa 5 milioane de calculatoare pe data de 6 martie. Însa doar 5,000-10,000 de calculatoare se întâmplă să "dea colțul".

1994 Farsa de proporții din partea email-ului hoax (alarma falsa) Good Times. Farsa se bazează pe amenințarea unui virus sofisticat care e capabil sa șteargă un întreg hard prin simpla deschidere a emailului al cărui subiect este "Good Times". Deși se știe despre ce e vorba, hoaxul revine la un interval de 6-12 luni.

1995 Word Concept, virus de Microsoft Word, devine unul dintre cei mai răspândiți viruși din anii '90.

1998 StrangeBrew, actualmente inofensiv și totuși raportat, este primul virus care infectează fișierele Java. Virusul modifică fișierele CLASS adăugând la mijlocul acestora o copie a sa și începând executarea programului din interiorul secțiunii virusate. Virusul Cernobal se răspândește rapid prin intermediul fișierelor ".exe". După cum o sugerează și notorietatea numelui sau, virusul este nemilos, atacând nu numai fișierele dar și un anumit cip din interiorul computerelor infectate. 1999 Virusul "Melissa", W97M/Melissa, execută un macro dintr-un document atașat e-mail-ului, care transmite mai departe documentul la 50 de adrese existente în Outlook address book al utilizatorului afectat. Virusul infectează și documente de tip Word pe care le trimite ca atașamente. Melissa se împrăștie mult mai rapid decât alți viruși anteriori, infectând cam 1 milion de calculatoare.

"Bubble Boy" este primul virus care nu mai depinde de deschiderea atașamentului pentru a se executa. De îndată ce utilizatorul deschide programul de e-mail, Bubble Boy se și activează.

2000 "Love Bug", cunoscut și sub numele de ILOVEYOU, se răspândește prin Outlook, asemănător modului de răspândire al Melissei. Acest virus e primit ca un atașament de tip .VBS, șterge fișiere, inclusiv de tip MP3, MP2 și JPG, și trimite username-uri și parole găsite în sistem autorului virusului. "W97M.Resume.A", o nouă variantă a Melissei, este "in the wild". Virusul se comportă cam ca Melissa, folosindu-se de un macro Word pentru a infecta Outlook-ul și pentru a se răspândi. Virusul "Stages", deghizat într-un e-mail-glumă despre etapele vieții, se răspândește prin Internet. rareori întâlnit la virușii anteriori, Stages este ascuns într-un atașament cu extensie falsă de tip .txt, momind utilizatorii să-l deschidă. Până la apariția sa, fișierele de tip text erau considerate fișiere sigure.

2006 Starbucks este un virus care infectează StarOffice și OpenOffice.

Viruși pe sistemele Unix/Linux

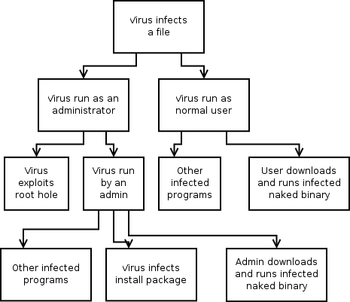

modificareExistă viruși de calculator și pentru sisteme de operare altele decât Microsoft Windows, cum ar fi Linux, Mac OS și BSD, însă datorită modului în care sunt instalate, este dificil pentru viruși să se instaleze în sistemele Unix/Linux. Aceasta deoarece conturile de utilizator se execută pe baza unor privilegii foarte stricte, iar fișierele sunt greu de accesat de către viruși. De asemenea, sistemele Unix/Linux se actualizează extrem de frecvent, astfel încât eventualele defecte sunt reparate aproape imediat. Un alt motiv este prevalența mai redusă a acestor platforme, distribuția acestora fiind la începutul lui 2009 de aproximativ 5%. Majoritatea acestor viruși infectează formatul de fișier executabil ELF (Executable and Linkable Format) (exemple: Staog, Bliss, Alaeda, Koobface, Kaiten, OSF.8759, Ramen, Zipworm).

Sistemele Unix/Linux sunt acum o țintă comună a atacurilor cu viruși datorită cotei de piață ridicate a serverelor web, e-mail și proxy care rulează pe acestea.[5][6]

Viruși de telefonie mobilă

modificarePrimii viruși care au vizat telefonia mobilă au fost Cabir apărut în 2004 și CommWarrior în 2005 prin conexiuni Bluetooth. Acești viruși atacau sistemul de operare Symbian, cel mai răspândit sistem de operare pentru telefoane mobile de atunci.

Odată cu apariția sistemului de operare Android, virușii vizează smartphone-uri și tablete Android. Unele tipuri de infecții pot afișa anunțuri intruzive sau pot fi redirecționate către site-uri suspecte, în timp ce amenințări mai grave, cum ar fi troieni, sau atacuri DoS, pot prelua controlul dispozitivului, obține acces root, descărca alte programe malware și elimina complet programul antivirus de pe telefon.

Rata de infectare a sistemului Android a înregistrat 116,5 milioane de infecții numai în 2018. [7][8]

Protecție antivirus

modificareCa regulă generală, utilizatorii nu ar trebui să ruleze fișiere sau programe necunoscute din surse nesigure, în special fișierele primite prin e-mail. Sistemul de operare și aplicațiile ar trebui să fie actualizate în mod regulat, iar pachetele de servicii furnizate de producător (patch-urile și remedieri) ar trebui să fie încărcate imediat.

Programe antivirus

modificareO infecție cu virus poate fi prevenită prin instalarea unui program antivirus, de scanare a conținutului de pe hard disk, care ar trebui actualizat în mod regulat cu semnăturile noilor viruși. De asemenea, ar trebui implementat un firewall. Programele antivirus oferă de obicei două moduri de funcționare: unul manual în care programul verifică toate fișierele o singură dată la cererea utilizatorului și unul automat.

Modul de denumire a virușilor informatici

modificareLipsa unei denumiri comune pentru același virus, induce confuzie în rândul utilizatorilor, care află de noua amenințare din media sau din Internet, dar nu o regăsesc și în lista amenințărilor recunoscute de propria aplicație antivirus deoarece are altă denumire.

În funcție de compania producătoare de soluții antivirus, malware-ul poate avea mai multe denumiri. În mod normal, denumirea virusului este un substantiv comun ușor de memorat. Atunci când o nouă amenințare malware este descoperită, prima prioritate a unei companii producătoare de soluții antivirus, este de a produce o contramăsură eficientă și cea de a doua este de a-i da un nume.

Deși există recomandări pentru modalitatea de denumire a unei amenințări malware, producătorii de soluții antivirus nu le respectă datorită faptului că mențin baze de date separate ce conțin denumirile și efectele amenințărilor malware.

Pentru a putea corela denumirile amenințărilor malware între diferiți producători, există baze de date ce pot fi consultate pe Internet. Una din aceste baze de date este realizată cu o aplicație software denumită VGrep.

VGrep este un sistem conceput pentru a ajuta la clarificarea confuziilor din jurul denumirii virușilor informatici. Funcționează rulând scanere într-o colecție mare de fișiere infectate cu virus și analizând ieșirea lor într-o bază de date. [9][10]

De exemplu, rezultatele interogării bazei de date VGrep pentru malware-ul Generic.dx detectat de McAfee este următorul:

- Alwil=[undetected]

- Avira=[undetected]

- AVG(Grisoft)=[undetected]

- SOFTWIN=Adware.Relevance.I

- Frisk Software=W32/Adware.OEK

- McAfee=application Adware-Relevance

- IKARUS=not-a-virus:AdWare.Win32.WinAD

- Microsoft=[undetected]

- Symantec=Spyware.Relevancy

- Norman=W32/Relevance.H

- Trend Micro=Adware_Relevance

- CA VET=[undetected]

- VirusBuster=Adware.Relevance.D

Produsele antivirus cu ajutorul cărora s-a făcut corelarea sunt:

- ALWIL avast! ashCmd 4.8/081127-127-Nov-2008

- Avira AntiVir/Win32-Console Version 7.4.0.1527-Nov-2008

- GRISoft AVG 7.5.516/181627-Nov-2008

- SOFTWIN BitDefender BDSCAN 1.0127-Nov-2008

- Frisk Software FPCMD 4.4.427-Nov-2008

- McAfee Scan 5.20.027-Nov-2008

- IKARUS T3SCAN V1.32.4 T3 V1.01.4427-Nov-2008

- Microsoft MP CL 1.410427-Nov-2008

- Symantec SAVCLS 1.0.0.127-Nov-2008

- NormanNVCC 5.99.0227-Nov-2008

- Trend Micro VSCANTM 3.00-1009/67926-Nov-2008

- CA VET RESCUE 8.3.0.027-Nov-2008

- VirusBuster vbscan 1.4.3 4.5.11/10.94.827-Nov-2008

La o interogare ulterioară a VGrep, rezultatul poate fi diferit funcție de modificările aduse bazei de date.[11]

Vezi și

modificareReferințe și note

modificare- ^ CENTRUL ID TULCEA- FACULTATEA STIINTE ECONOMICE, SPECIALIZAREA : FINANTE – BANCI ANUL I, SEMESTRUL I, ian 2009. PREZENTAREA VIERMILOR SI VIRUSILOR DE CALCULATOR. REFERAT : Bazele tehnologiei informatiei

- ^ Centrul de securitate Enciclopedie de viruși Arhivat în , la Wayback Machine. bitdefender.ro

- ^ 20 Common Types of Viruses Affecting Your Computer voipshield.com, 15th May 2018, Erika Hernandez

- ^ Viruses : Different types and Examples Arhivat în , la Wayback Machine. snakebytez.com, Jul 15, 2010

- ^ Meet Linux Viruses unixmen.com, By M. Zinoune, 26 iulie 2012

- ^ Myth Busting: Is Linux Immune to Viruses? linux.com

- ^ Mobile malware attacks double in 2018 techradar.com, Anthony Spadafora, 03-05-2019

- ^ Antivirusii pe telelefon. Care este cel mai bun și cum îl alegi? arsis.ro

- ^ VGrep database - name verification tool Arhivat în , la Wayback Machine. itworld.com, Jodie Naze, August 27, 2003

- ^ Latest VGrep virusbulletin.com

- ^ Cum Se Denumesc Virușii? despretot.info

Legături externe

modificare- Internetul sub amenințare: virușii informatici, 9 mai 2012, Mihaela Stănescu, Descoperă

- Virușii devin mobili – cum ne protejăm telefonul de amenințări?, 18 mai 2012, Marius Comper, Descoperă

- Rețeaua crimei informatice, 8 februarie 2004, Evenimentul zilei

- PC - Apocalypse Now, 14 august 2007, Descoperă

- Topul celor mai periculoși viruși, 15 iunie 2012, Ionuț Fantaziu, Evenimentul zilei